Опользе перехода на Office 2010 написано немало, и повторять все аргументы, я думаю, не стоит. Сегодня мне хотелось бы рассказать о пользе такого перехода с точки зрения защищенности зашифрованных документов

. Для начала вспомним, как осуществлялась защита документов Microsoft Word в Microsoft Office.

Прошлое и настоящее шифрования в Office

В Office, до версии 6.0 включительно, первым алгоритмом шифрования был обычный XOR. Конечно же, такой простейший алгоритм шифрования не обеспечивал никакой защиты, и любые пароли восстанавливались практически мгновенно. Вполне естественно, что соответствующие программы для взлома Microsoft Word и Microsoft Excel появились практически сразу. Более того, как отмечал один из авторов таких программ, ложное чувство безопасности гораздо хуже, чем ее отсутствие. И просил Microsoft улучшить защиту в Office.

Это и было сделано в последующих версиях Microsoft Office 97 и 2000. В данных продуктах использовались сильные криптоалгоритмы MD5 и RC4. Однако в связи с введением ограничений на экспорт сильной криптографии, действовавших в то время в США, криптоалгоритмы, применявшиеся за пределами США, не могли использовать ключи длиннее 40 разрядов.

Это привело к искусственному ограничению ключей RC4 до 40 бит, а, следовательно, из 16 байт, полученных на выходе MD5, 11 просто затирались в 0, и из 5 значащих байтов и 11 нулей формировался ключ RC4. Это привело к возможности организации атаки методом перебора (методом brute force). Для расшифровки файла MS Word/Excel 97/2000 нужно перебрать максимум 240 ключей.

С учетом появления таблиц ключей (Rainbow tables) нужную атаку можно совершить за ограниченное время (от нескольких секунд до нескольких минут). Более того, появились сайты в Интернете, оказывающие подобные услуги, например www.decryptum.com (стоимость расшифровки одного файла составляет 29 долл.); программное обеспечение Guaranteed Word Decrypter (GuaWord) 1.7, Guaranteed Excel Decryptor (GuaExcel) 1.7 (производитель PSW-soft), Advanced Office Password Breaker (AOPB), Advanced Office Password Recovery (AOPR) (производитель Elcomsoft).

В Microsoft Office XP/2003 в качестве алгоритма шифрования по умолчанию был оставлен все тот же алгоритм с 40 разрядным ключом. Вместе с тем были внесены следующие изменения:

- алгоритм хеширования SHA1 (вместо MD5);

- ключ RC4 может иметь длину до 128 разрядов;

- длина пароля увеличена с 16 до 255 символов.

Другое дело, что в любом случае используемая схема шифрования и проверки паролей допускает высокую скорость перебора (до 1 000 000 паролей в секунду), как показано на экране 1.

.jpg) |

| Экран 1. Восстановление пароля файла Microsoft Word 2003 методом перебора |

В Office 2007 была применена новая схема шифрования, призванная бороться с высокой скоростью перебора паролей. В ней существуют принципиальные отличия от предыдущей версии:

- на смену алгоритму RC4 пришел алгоритм шифрования AES с длиной ключа 128 разрядов;

- вместо однократного хеширования пароль хешируется циклически 50 тыс. раз;

- возможно применение сторонних алгоритмов шифрования.

В результате принятых мер скорость перебора паролей составляет не более 200 паролей в секунду, что позволяет подобрать за разумное время пароли не длиннее 5–6 символов.

Вместе с тем стоит подчеркнуть, что с появлением программного обеспечения, использующего ресурсы видеокарты, скорость перебора вырастает до 5 тыс. паролей в секунду, что в любом случае явно недостаточно для полноценной атаки методом перебора (экран 2).

.jpg) |

| Экран 2. Атака перебором с учетом ресурсов видеокарты |

Что касается формата защищенных файлов, то его не назовешь простым и понятным. Ведь если установлен пароль на открытие файла, то фактически файл представляет собой OLE-контейнер, состоящий из информации о шифровании, зашифрованного потока и вспомогательной информации. Однако, несмотря на то что в нем, как и в блоке шифрования в Office XP/2003, содержится имя криптопровайдера, названия алгоритмов хеширования и шифрования, а также длина ключа и данные для проверки пароля и расшифровки, в Office 2007 жестко установлены следующие параметры:

- алгоритм шифрования AES с длиной ключа 128 разрядов;

- алгоритм хеширования SHA-1.

При этом шифрование и хеширование обеспечивает криптопровайдер Microsoft Enhanced RSA and AES Cryptographic Provider. Вместе с тем следует учесть, что при атаке последовательным перебором паролей скорость перебора катастрофически падает.

Изменился и алгоритм проверки паролей защиты документа от изменений с доступом только на чтение, а также книг и листов Excel. Раньше в документе хранился хеш пароля, состоящий из 2 байт. Соответственно было возможно его реверсирование в первый подходящий пароль. Сейчас же алгоритм хеширования определен записью в файле XML и там же определено количество итераций хеша.

Параметры защиты документов

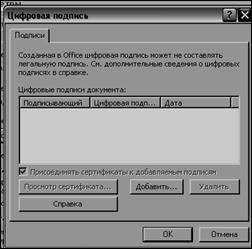

Параметры защиты документов позволяют изменить способ шифрования файлов и текста с помощью функции защиты пароля. Существует два типа параметров защиты документов:

- глобальные параметры, применимые к Office Excel 2007, Office PowerPoint 2007 и Office Word 2007. Два глобальных параметра защиты документов описаны в таблице 1;

- параметры, зависящие от приложения, применимые только к Microsoft Office OneNote 2007.

| Таблица 1. Глобальные параметры защиты документов |

.jpg) |

Эти параметры можно найти либо на странице параметров пользователей «Изменить» центра развертывания Office, в разделе «Система Microsoft Office 2007», «Параметры безопасности», либо в узле «Конфигурация пользователя/Административные шаблоны редактора объектов групповой политики», в разделе «Система Microsoft Office 2007/Параметры безопасности».

Настройки конфиденциальности

Настройки конфиденциальности помогают защитить частные и конфиденциальные сведения. Мы можем использовать четыре основные категории настроек конфиденциальности в Office 2007. Параметры можно настроить в центре развертывания Office или посредством групповой политики. Четыре категории настроек конфиденциальности описаны ниже.

Параметр инспектора документов показан в таблице 2.

| Таблица 2. Описание инспектора документов |

.jpg) |

CLSID для модуля инспектора можно найти в записях реестра, которые находятся в следующих разделах реестра:

re>HKEY_LOCAL_MACHINE/Software/ Microsoft/Office/12.0/Excel/ Document Inspectors HKEY_LOCAL_MACHINE/Software/ Microsoft/Office/12.0/PowerPoint/ Document Inspectors HKEY_LOCAL_MACHINE/Software/ Microsoft/Office/12.0/Word/ Document Inspectors

Параметр «Инспектор документов» можно найти на странице параметров пользователей «Изменить» центра развертывания Office: Система Microsoft Office 2007 (компьютер)/Прочее.

Или же этот параметр можно найти в редакторе объектов групповой политики: Конфигурация компьютера/Административные шаблоны/Microsoft Office 2007 (компьютер)/Прочее.

Шифрование в Office 2010. Алгоритмы шифрования, применяемые в Microsoft Office 2010, зависят от алгоритмов, доступ к которым можно получить через интерфейсы API в операционной системе Windows. Office 2010, помимо поддержки Cryptography API (CryptoAPI), также поддерживает интерфейс CNG (CryptoAPI: Next Generation), который впервые стал доступен в Microsoft Office 2007 с пакетом обновления 2 (SP2).

При этом стоит учесть, что, используя CNG, можно добиться более динамичного шифрования и применять модули сторонних производителей. Если Office использует CryptoAPI, алгоритмы шифрования зависят от алгоритмов, доступных в провайдере службы криптографии (CSP), который входит в операционную систему Windows.

Список провайдеров службы криптографии, установленных на компьютере, содержится в следующем разделе реестра:

re>HKEY_LOCAL_MACHINE/SOFTWARE/ Microsoft/Cryptography/Defaults/Provider

В Office 2010 и Office 2007 с пакетом обновления 2 (SP2) можно использовать следующие алгоритмы шифрования CNG и другие криптографические расширения CNG, установленные в системе: AES, DES, DESX, 3DES, 3DES_112 и RC2. Алгоритмы хеширования CNG и другие криптографические расширения CNG можно использовать такие: MD2, MD4, MD5, RIPEMD-128, RIPEMD-160, SHA-1, SHA256, SHA384 и SHA512.

При шифровании документов в формате Open XML (DOCX, XSLX, PPTX и т. д.) алгоритмом шифрования по умолчанию выбран алгоритм AES (алгоритм шифрования, который был выбран Агентством национальной безопасности (NSA) в качестве стандарта для правительства США, поддерживается в операционных системах Windows XP с пакетом обновления 2 (SP2), Windows Vista, Windows 7, Windows Server 2003 и Windows Server 2008) с длиной ключа 128 разрядов, алгоритм хеширования — SHA1.

Параметры криптографии и шифрования. В таблице 3 перечислены параметры, которые позволяют изменить алгоритмы шифрования при использовании версий Microsoft Office, применяющих CryptoAPI.

| Таблица 3. Алгоритмы шифрования |

.jpg) |

В Office 2010, если требуется изменить параметр «Тип шифрования» для защищенных паролем файлов Office Open XML, сначала следует включить параметр «Задать совместимость шифрования» и выбрать параметр «Использовать формат прежних версий». Параметр «Задать совместимость шифрования» доступен в Access 2010, Excel 2010, PowerPoint 2010 и Word 2010.

В таблице 4 перечислены параметры, которые позволяют изменить алгоритмы шифрования при использовании Office 2010. Эти параметры применяются к Access 2010, Excel 2010, OneNote 2010, PowerPoint 2010, Project 2010 и Word 2010.

| Таблица 4. Параметры изменения алгоритмов |

.jpg) |

Помимо параметров CNG, указанных в предыдущей таблице, для Excel 2010, PowerPoint 2010 и Word 2010 можно настроить параметр CNG с именем «Использовать новый ключ при смене пароля», который позволяет указать, следует ли использовать новый ключ шифрования при изменении пароля. По умолчанию при изменении пароля новый ключ не используется.

Параметр «Отключить пароль для открытия пользовательского интерфейса» можно использовать, чтобы запретить добавлять пароли в документы и тем самым отключить шифрование документов. Этот параметр управляет тем, могут ли пользователи Office 2010 добавлять пароли в документы. По умолчанию пользователи могут добавлять пароли.

Совместимость с предыдущими версиями Office. Если требуется зашифровать документы Office, рекомендуется сохранить их в формате Open XML (DOCX, XLSX, PPTX и т. д.) вместо формата Office 97–2003 (DOC, XLS, PPT и т. д.). При шифровании двоичных документов (DOC, XLS, PPT) используется алгоритм RC4, что не рекомендуется! Так как число циклов повторного хеширования по умолчанию 100 000, скорость перебора паролей по умолчанию вдвое ниже, чем при незаконном доступе к документам Office 2007.

Таким образом, можно сделать несложный вывод: с точки зрения устойчивости к атакам прямого перебора пароли документов в Microsoft Office 2010 являются на сегодня наиболее эффективными.

Владимир Безмалый (vladb@windowslive.com) — специалист по обеспечению безопасности, имеет звания MVP Consumer Security, Microsoft Security Trusted Advisоr

Парольная защита документов Microsoft Office

Основные принципы парольной защиты можно условно разделить на три типа:

- хранение пароля в документе в виде обычного текста;

- хранение в документе контрольного значения, тем или иным образом получаемого из пароля (например, при помощи хеш-функции);

- шифрование документа при помощи ключа, получаемого из пароля.

Первый способ парольной защиты является самым простым и соответственно самым ненадежным. Для восстановления пароля достаточно вычислить адрес, по которому он располагается в документе, и просто прочитать символы пароля. Тем не менее многие уважаемые производители программного обеспечения, включая Microsoft, в некоторых случаях его применяют.

Способ, подразумевающий хранение в документе контрольного значения, более сложен, однако столь же легко поддается взлому, как и первый. Если для вычисления контрольного значения используется обратимая функция или функция, для которой легко подобрать одно из исходных значений, то пароль просто вычисляется. Если же функция необратима (например, криптостойкий хеш), то контрольное значение всегда можно подменить заранее вычисленным из известного пароля. Таким образом, нам остается лишь подменить в документе контрольное значение — и защита документа снята. Этот способ также применяется фирмой Microsoft для парольной защиты некоторых типов документов.

Третий способ защиты является самым сложным. Его криптографическая стойкость определяется лишь набором параметров, используемых для шифрования текста. При достаточной длине ключа шифрования гарантированный взлом защиты становится просто невозможным, даже если задействовать для этого все вычислительные мощности, существующие на земном шаре.

Однако самым уязвимым местом этой защиты является сам пароль. Пользователю нужно не только защитить документ, но и придумать такой пароль, который он сможет вспомнить в любой момент. К сожалению, многие пользователи используют в качестве пароля короткие последовательности символов, слова из словаря или наборы цифр. При этом стойкость самой защиты уже не имеет значения — пароль можно найти очень быстро прямым перебором либо атакой по словарю.

Версии Microsoft Office

По способам парольной защиты можно выделить следующие группы версий Microsoft Office:

- ранние версии отдельных приложений: Word 2.0, 6.0; Excel 4.0, 5.0; Access 2.0.

- Microsoft Office 95;

- Microsoft Office 97/2000;

- Microsoft Office XP/2003;

- Microsoft Office 2007.

Рассмотрим подробно парольную защиту каждой из этих групп версий.

Самые первые версии Microsoft Office

Первые версии Word и Excel

В этих программах возможно установка только одного типа пароля — пароля на открытие файла. В Word 2.0 и 6.0, а В Excel 4.0 и 5.0 используется шифрование документа путем логической операции XOR с гаммой длиной в 16 байт. Сначала из пароля вычисляются два двухбайтовых значения, одно из которых применяется для генерации гаммы, а второе — для проверки правильности введенного пароля.

Поскольку операция XOR является обратимой, а в документах всегда присутствует заведомо известный текст, процедура нахождения валидного пароля очень проста. Прежде всего, исходя из известного текста и зашифрованного документа, находится гамма. Затем символы пароля однозначно вычисляются, поскольку нам известна функция генерации гаммы.

Access 2.0

В Microsoft Access используется защита баз данных, основанная на разграничении доступа. Возможно создание учетных записей пользователей, которым можно присваивать различные права на базу данных. В Access 2.0 учетные записи хранятся в файлах с расширением MDA. При отсутствии этого файла открыть базу данных вообще невозможно.

Для каждого пользователя устанавливается пароль, который также хранится в базе учетных записей. Способ хранения паролей позволяет легко их восстановить — нужно только разобраться в формате файла. Пароли хранятся в шифрованном виде, однако ключ шифрования известен. И более того, мы можем открыть любую базу данных, даже если база учетных записей недоступна или потеряна.

В базе Access хранится уникальный идентификатор каждого пользователя. Зная этот идентификатор, мы можем создать свою базу учетных записей, внести туда пользователя и присвоить ему нужное значение идентификатора. Поэтому защита баз данных Access на уровне пользователей является нестойкой. Можно не только найти пароли пользователей, но и открыть любую базу данных независимо от установленной защиты.

Microsoft Office 95

Основное отличие документов Microsoft Office 95 от документов первых версий — измененный формат файла. Теперь файлы Word и Excel представляют собой структурированные хранилища в формате Microsoft OLE. Пароль на открытие документа применяется по той же схеме, что и в первых версиях Word и Excel. Однако для защиты документов добавилось еще несколько типов паролей.

Пароль read only

В Word и Excel добавился пароль на открытие документа в режиме «чтение — запись». Если этот пароль не введен, документ открывается в режиме «только чтение». Пароль хранится с использованием первой схемы — открытым текстом в документе.

Пароль read only хранится в документе открытым текстом

Пароли защиты документа, книг и листов

В Word добавился пароль защиты документа, позволяющий защищать от изменений отдельные фрагменты текста, а в Excel появились пароли на доступ к книгам и листам. Все эти пароли объединяет одно — вторая схема защиты. От каждого пароля вычисляется хеш длиной в 16 бит, который хранится в документе. Трудно сказать, чем обусловлена столь небольшая длина хеша.

При этом для каждого из возможных значений хеша можно найти множество паролей и невозможно определить, какой из них был введен пользователем изначально. Функция, преобразующая хеш в первый подходящий пароль, очень проста — пароль находится мгновенно.

Защита баз данных Access 95

В Access 95 появился еще один способ защиты базы данных. Теперь можно устанавливать пароль, который запрашивается в момент открытия базы, независимо от пользовательских учетных записей и прав доступа. Этот пароль хранится в заголовке базы данных. Ко всем символам пароля применена логическая операция XOR с известной гаммой. Очевидно, что найти этот пароль труда не составляет, нужно лишь извлечь из файла набор байтов и применить к ним операцию XOR.

Microsoft Office 97/2000

Word и Excel 97/2000

В Microsoft Office 97 существенно изменилась схема применения пароля на открытие документа в приложениях Word и Excel. Применена третья схема парольной защиты. Однако из-за экспортных ограничений США эта защита оказалась нестойкой. Из пароля путем нескольких MD5-преобразований формируется ключ шифрования длиной 40 бит. Далее весь текст документа шифруется этим ключом по алгоритму RC4.

Для проверки валидности пароля используется MD5-хеш, взятый от случайного значения (уникального для каждого документа), и его копия, зашифрованная по алгоритму RC4. Для нахождения пароля к документу можно воспользоваться прямым перебором и атакой по словарю. Средняя скорость перебора паролей на процессоре Pentium 4 3 ГГц составляет 500 тыс. паролей в секунду.

Пароль также может быть найден путем атаки по словарю. Однако экспортные ограничения США дают нам возможность гарантированно расшифровать документ. При длине ключа в 40 бит общее количество ключей составляет 1 099 511 627 776. Скорость перебора ключей выше, чем скорость перебора паролей, на том же процессоре она уже достигает миллиона паролей в секунду.

Следовательно, нам потребуется 305 часов, чтобы перебрать все возможные варианты ключей, что составляет около 12 суток. А при распределенной атаке, когда применяются вычислительные мощности большого количества компьютеров, ключ может быть найден за несколько часов. Таким образом, в Office 97 Microsoft значительно усилила защиту, однако экспортные ограничения помешали использовать ее в полной мере.

Остальные пароли Word и Excel аналогичны паролям Office 95. Однако здесь есть один курьезный момент. В Microsoft зачем-то решили шифровать документ Excel, если к нему применен пароль на доступ к книге. Шифрование происходит при помощи пароля VelvetSweatshop.

Можно попробовать защитить этим паролем документ Excel (поставив эту строчку в качестве пароля на открытие документа) и посмотреть на поведение программы при открытии файла. Документ просто откроется, и при этом диалог ввода пароля даже не появится! Наверное, это форма протеста программистов Microsoft против тяжелых условий работы.

Французские версии Word и Excel 97/2000

Во время выпуска этих версий Microsoft Office во Франции и некоторых других странах существовали очень жесткие ограничения на применение криптографических алгоритмов. В частности, использовать RC4, даже с 40-битным ключом шифрования, было запрещено законодательством. Поэтому в Word и Excel, поставлявшихся на французский рынок, была применена та же схема шифрования, что и в документах Office 95.

Visual Basic for Applications

Одним из нововведений в Office 97 является поддержка встроенного языка программирования — Visual Basic for Applications (VBA). В любой документ могут быть встроены исходные тексты макросов, которые можно защищать паролем. При этом применяется вторая схема парольной защиты — в документе хранится хеш пароля, вычисленный по очень простому алгоритму (на базе логической операции XOR).

Пароль легко находится путем выполнения обратного преобразования. Еще один способ защиты VBA-макросов — это модули (add-ins) Excel. Если из макроса делается add-in, исходные тексты недоступны для просмотра. Однако простым изменением нескольких байт в служебной области документа add-in превращается в обычный документ Excel, что позволяет нам просматривать исходные коды макросов. Следовательно, защита VBA-макросов в Office 97/2000 не является стойкой, если мы храним в документе их исходные тексты.

Microsoft Access 97/2000

Складывается впечатление, что Microsoft полностью устраивает нестойкая защита баз данных Access. В Access 97/2000 способ хранения пароля на открытие базы не поменялся, он по-прежнему доступен любому, кто воспользуется программой для его восстановления. Защита базы данных на уровне пользователей тоже изменений не претерпела.

Microsoft Outlook 97/2000

Начиная с версии 97 Microsoft Office содержит приложение Outlook в составе пакета. В этом приложении можно защищать паролем файлы с персональной информацией (они имеют расширение *.pst). Используется второй способ парольной защиты — хранение хеша пароля в документе. Хеш представляет собой контрольную сумму всех символов пароля, вычисленную по алгоритму CRC32.

Этот алгоритм можно реверсировать и найти подходящий пароль. Защита PST-файлов не является стойкой — пароль находится мгновенно.

Кроме пароля защиты персональных данных, Outlook позволяет сохранять пароли на учетные записи электронной почты. В версии Office 97 эти пароли хранятся в системном реестре, в настройках MAPI, зашифрованные простым алгоритмом с известным ключом шифрования. В версии Office 2000 эти пароли хранятся в Protected Storage — хранилище секретных данных, разработанном Microsoft. Однако, поскольку программа может извлечь пароль из хранилища и передать его серверу, ничто не мешает нам реверсировать алгоритм хранения пароля и проделать то же самое. Оба способа хранения паролей, MAPI и Protected Storage, являются нестойкими.

Microsoft Office XP/2003

Microsoft Word, Excel, PowerPoint XP/2003

В Microsoft Office XP полностью переработана схема применения пароля на открытие документа. Плюс ко всему этот пароль стало возможно устанавливать на документы PowerPoint. Для шифрования документов теперь применяется Microsoft CryptoAPI. Эта система позволяет пользоваться криптопровайдерами — специальными динамическими библиотеками, в которых реализованы криптографические алгоритмы.

Таким способом Microsoft решает проблему экспортных ограничений. Для стран, в которых подобные ограничения существуют, поставляются урезанные версии криптопровайдеров, позволяющие шифровать документы ключом небольшой длины (обычно не более 40 бит). Всем остальным предоставляется возможность шифровать документы ключом длиной до 128 бит.

Перебрать все возможные значения 128-битного ключа за приемлемое время невозможно — даже задействовав очень большое количество вычислительных ресурсов. Алгоритм шифрования остался прежним — RC4. Поменялся алгоритм хеширования пароля: теперь это SHA-1, более стойкий, чем MD5. Единственный способ найти пароль — это прямой перебор паролей либо атака по словарю.

Если пользователь ввел стойкий пароль, найти его за приемлемое время не представляется возможным. Скорость перебора паролей на процессоре Pentium 4 3 ГГц составляет около 300 тыс. паролей в секунду. Однако даже при такой схеме защиты очень большую роль играет человеческий фактор. Для совместимости с предыдущими версиями Microsoft оставила возможность использовать схему защиты из Office 97, причем она применяется к документу по умолчанию. Пользователь, плохо разбирающийся в схемах защиты, конечно же, воспользуется старой схемой, при которой документ можно гарантированно расшифровать за несколько часов.

Защита, совместимая с Office 97/2000, устанавливается в Office XP по умолчанию

Visual Basic for Applications

В Microsoft Office XP изменен алгоритм формирования хеша пароля защиты VBA-макросов. Теперь вместо нестойкой операции XOR применяется алгоритм SHA-1, который не дает возможности реверсировать пароль. Однако мы можем вычислить этот хеш для любого другого пароля и просто подменить его в документе. Таким образом, мы получаем возможность либо изменить, либо вообще сбросить этот пароль. Следовательно, защищать паролем VBA-макросы просто не имеет смысла.

Outlook XP/2003

Схема защиты персональных данных в Outlook XP/2003 не изменилась. По-прежнему в документе хранится контрольная сумма CRC32 от пароля. Однако существенные изменения претерпело хранение паролей к учетным записям электронной почты. Эти пароли опять перенесены в хранилище настроек MAPI. Однако теперь они шифруются системной функцией CryptProtectData().

Эта функция позволяет шифровать данные определенного пользователя системы, основываясь на его пароле для входа в систему. Таким образом, если пользователь уже вошел в систему, то он, безусловно, может восстановить свои пароли к учетным записям электронной почты.

Однако, если эти пароли пытается восстановить другой пользователь или даже системный администратор, он должен знать пароль пользователя для входа в систему. При изменении этого пароля извне данные просто потеряются, поскольку будет утрачен ключ шифрования. Пароль на вход в систему — это тема для отдельной статьи. Отметим лишь, что он может быть найден прямым перебором и при определенных условиях находится очень быстро.

PowerPoint 2003, пароль read only

В PowerPoint 2003 появилась возможность устанавливать пароль для защиты документа от изменений. Этот пароль хранится в документе по первой схеме, то есть открытым текстом. Однако при этом документ шифруется известным паролем, состоящим из двух фамилий, вероятно разработчиков.

Microsoft Office 2007

В Microsoft Office 2007 значительно улучшена система защиты документов. Существенно изменен формат файлов: теперь вместо OLE-контейнеров применяется легко читаемый формат XML. Однако если файл защищен паролем «на открытие», документ представляет собой OLE-контейнер, в котором находится информация о шифровании и сам зашифрованный документ.

Для шифрования применяется широко известный и очень криптостойкий алгоритм AES. Длина ключа всегда 128 бит, что исключает возможность прямого перебора ключей. При формировании ключа происходит 50 тыс. преобразований по алгоритму SHA-1, исходными данными для которых являются пароль и число, уникальное для каждого документа.

При этом скорость прямого перебора паролей значительно уменьшается и, по предварительным оценкам, составит около 500 паролей в секунду на современных процессорах Intel Core 2 Duo. Следовательно, стойкий пароль к документу Office 2007 восстановить практически невозможно. Единственным препятствием к использованию данной защиты является новый формат файлов, который пока не очень распространен. Если же сохранять документы в старых форматах — защита будет более слабой.

Рекомендации по использованию Microsoft Office

Защита документов и кода

Как было показано выше, единственной стойкой защитой в Microsoft Office является пароль на открытие документа Word, Excel и PowerPoint. При этом версия Office должна быть XP или более новая. Не выбирайте алгоритм защиты, установленный по умолчанию. Из криптопровайдеров рекомендуется выбирать Microsoft Strong Cryptographic Provider и длину ключа 128 бит.

Длина пароля должна быть как минимум 8 символов, при этом пароль должен содержать заглавные и строчные буквы, цифры и спецсимволы. Пример стойкого пароля: «qU8 при этом скорость восстановления паролей напрямую зависит от количества задействованных компьютеров. Ознакомиться с другими программами для восстановления паролей можно на упомянутом выше сайте http://www.passwords.ru.

- ПК и комплектующие

Защита документов Microsoft Office от несанкционированного доступа

Криптографический интерфейс приложений операционной системы Windows представляет собой набор констант, типов данных и функций, предназначенных для выполнения операций шифрования, расшифрования, получения и проверки ЭЦП, генерации, хранения и распределения ключей шифрования. Эти услуги для приложений предоставляют провайдеры криптографического обслуживания (Cryptographic Service Provider, CSP) — динамически компонуемые библиотеки (DLL), экспортирующие единый набор объектов, определяемый интерфейсом CryptoAPI.

Защита документов Microsoft Office от несанкционированного доступа основана на их шифровании с помощью вызова соответствующих функций CryptoAPI. При установке защиты пользователю предлагается ввести пароль доступа к защищаемому документу, из которого будет сгенерирован сеансовый ключ шифрования этого документа. При попытке в дальнейшем открыть защищаемый документ потребуется ввод пароля доступа, на основании которого произойдут генерация сеансового ключа и расшифрование документа.

В текстовом процессоре Microsoft Word (версия Microsoft Office ХР и старше) установка защиты от несанкционированного доступа к редактируемому документу выполняется с помощью команды меню Сервис | Параметры | Безопасность (рис. 5.3).

Кнопка «Дополнительно» позволяет установить параметры шифрования документа (рис. 5.4):

• тип шифрования (на основе выбора одного из установленных в системе криптопровайдеров и алгоритма потокового шифрования RC4);

• стойкость (длину) сеансового ключа шифрования в битах;

• необходимость шифрования свойств документа (возможно только при использовании шифрования с помощью CryptoAPI).

При выборе типа шифрования нецелесообразно выбирать варианты «Слабое шифрование (XOR)» и «Совместимое с Office I 97/2000», поскольку в этом случае для защиты документа будет применено ненадежное шифрование, не использующее возможностей CryptoAPI. Существует немало программных средств, позволяющих расшифровывать защищенные таким образом документы путем простого перебора возможных паролей доступа.

При выборе типа шифрования, основанного на использований одного из установленных в системе криптопровайдеров, необходимо установить максимально возможную длину ключа шифрования (обычно 128 бит).

Стойкость шифрования документа зависит также от длины пароля (фактически ключевой фразы для генерации сеансового ключа). Максимальная длина пароля доступа равна 255 знакам. При выборе пароля доступа к документу необходимо руководствоваться теми же соображениями, что и при выборе пароля пользователя для входа в КС: выбирать пароли достаточной длины и сложности, не использовать один пароль для защиты различных документов, не использовать легко угадываемые пароли, совпадающие с логическим именем пользователя или названием документа, и т. п.

Рис. 5.3 Установка защиты на документ MSWord

Рис. 5.4 Выбор параметров шифрования MSWord

Для защиты от несанкционированного внесения изменений в документ Microsoft Word можно установить пароль разрешения записи в него. В этом случае перед открытием документа также, будет предложено ввести пароль доступа. При вводе неправильного пароля или отказе от ввода пароля документ будет открыт только для чтения. Однако эту защиту нельзя считать достаточно надежной, поскольку измененная версия документа может быть сохранена под другим именем, после чего файл с оригинальным документом может быть удален, а вновь созданный файл соответствующим образом переименован. Кроме того, пароль разрешения записи содержится непосредственно в тексте документа и поэтому может быть просто удален из него с помощью специальных программных средств.

Для защиты документов Word от несанкционированного изменения необходимо применять средства разграничения доступа к папкам и файлам, имеющиеся в защищенных версиях операционной системы Windows и файловой системе NTFS.

Рис. 5.5 Создание ЭЦП для документа MSWord

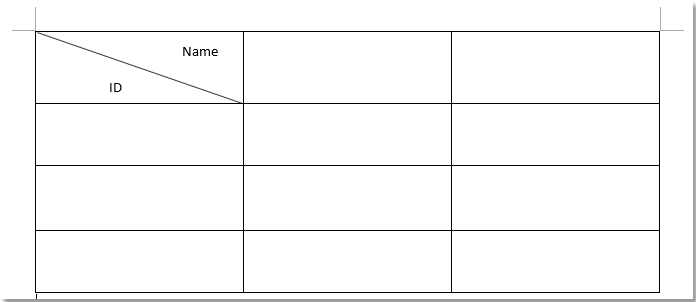

Документ Microsoft Word (версия Microsoft Office XP и старше) может быть снабжен электронной цифровой подписью для обеспечения его аутентичности и целостности. Добавление ЭЦП к файлу документа возможно с помощью кнопки «Цифровые подписи» в окне настроек параметров безопасности (см. рис. 5.3). Для добавления ЭЦП к документу необходимо в окне «Цифровые подписи» (рис.

5.5) выбрать соответствующий сертификат ключа ЭЦП (см. подразд. 4.8). При получении первой подписи для документа следует с помощью кнопки «Добавить» выбрать сертификат для добавляемой к документу ЭЦП (рис. 5.6).

Сертификат открытого ключа ЭЦП может быть получен одним из следующих способов:

• в удостоверяющем центре корпоративной КС, использующей, например, инфраструктуру открытых ключей Microsoft Windows

• в коммерческом удостоверяющем центре (например, в удостоверяющем центре компании VeriSign, Inc.);

• самостоятельно с помощью программы Selfcert.exe, входящей в стандартную поставку пакета Microsoft Office.

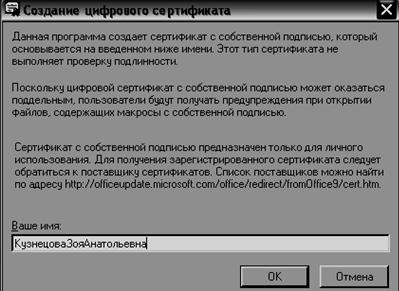

Создание сертификата с помощью программы Selfcert.exe.

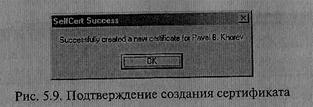

Перед добавлением ЭЦП к защищаемому документу сертификат можно просмотреть с помощью кнопки «Просмотр сертификата» (рис. 5.7). При самостоятельном создании сертификата (вместе с соответствующим ему секретным ключом ЭЦП) программа Selfcert.exe запросит имя владельца сертификата (рис. 5.8), а после успешного завершения процедуры создания выдаст соответствующее сообщение (рис. 5.9).

Самостоятельно созданный сертификат предназначен только для персонального использования владельцем защищаемого документа.

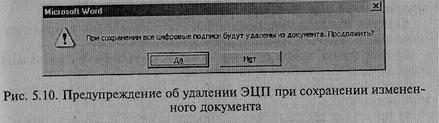

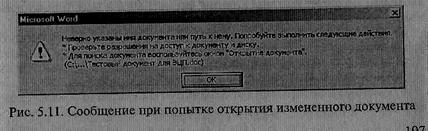

При попытке сохранения измененного документа, снабженного ЭЦП, Microsoft Word выдаст предупреждение о том, что все ЭЦП будут удалены из документа (рис. 5.10). Если файл с защищенным ЭЦП документом будет изменен с помощью других программных средств (например, с помощью Блокнота Windows), то при последующей попытке открытия документа Microsoft Word выдаст соответствующее сообщение (рис. 5.11) и файл с документом открыт не будет.

Защита от несанкционированного доступа к электронным таблицам Microsoft Excel и презентациям Microsoft PowerPoint в пакете Microsoft Office XP производится полностью аналогично защите документов Microsoft Word.

Установка защиты от несанкционированного доступа к базам данных Microsoft Access выполняется следующим образом.

1. Файл базы данных (с расширением «.mdb») открывается в монопольном режиме (с помощью раскрывающегося списка справа от кнопки «Открыть»).

2. Выполняется команда Сервис | Защита | Задать пароль базы | данных и дважды вводится пароль доступа (рис. 5.12).

3. При последующем открытии базы данных потребуется ввести пароль доступа.

Пароль доступа к базе данных Microsoft Access сохраняется в файле базы данных в открытом виде.

Вместо использования одного пароля доступа к базе данных Microsoft Access можно организовать разграничение доступа к ее объектам (таблицам, формам, запросам и отчетам) на уровне отдельных пользователей.

Вначале удобно воспользоваться услугами Мастера защиты Microsoft Access (команда меню Сервис | Защита | Мастер).

В диалоге с Мастером после открытия файла базы данных в монопольном режиме потребуется указать:

1) необходимость создания нового или изменения существующего файла рабочей группы для базы данных;

2) имя файла и код рабочей группы, а также имя владельца базы данных и название организации;

3) объекты разграничения доступа в базе данных (по умолчанию все таблицы);

4) предопределенные группы пользователей с заранее определенными правами доступа (например, все права или только чтение);

5) разрешенные права доступа для группы Users, в которую 1 будут входить все зарегистрированные пользователи базы данных;

6) имена и пароли (возможно, первоначально пустые) всех регистрируемых Мастером пользователей базы данных;

7) группы, в которые будут входить регистрируемые Мастером пользователи.

После завершения работы Мастера для получения доступа к базе данных пользователю необходимо будет пройти процедуру входа, указав свои логическое имя и пароль доступа к базе данных (рис. 5.13).

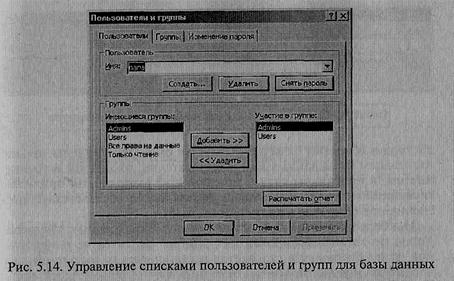

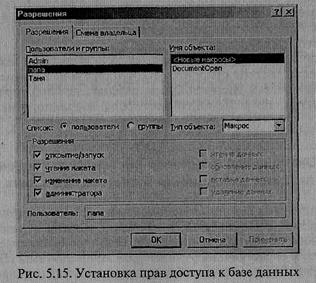

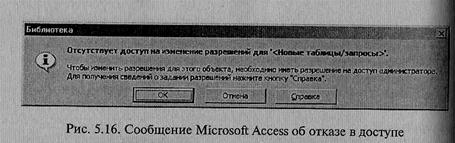

Для дальнейшего добавления новых пользователей базы данных и установки им прав доступа к ней необходимо использовать соответственно команды меню Сервис | Защита | Пользователи и группы и Сервис | Защита | Разрешения (рис. 5.14 и 5.15). Изменения в списке пользователей и групп, а В их правах доступа к объектам базы данных могут быть произведены только владельцем базы данных или пользователем, входящим в группу | Admins, в противном случае при попытке выполнения привилегированной операции Microsoft Access выдаст соответствующее сообщение об отказе в доступе (рис. 5.16).

Наиболее простым средством защиты базы данных Microsoft Access от несанкционированного доступа является ее шифрование, при котором она сжимается и становится недоступной для просмотра и редактирования отличными от Microsoft Access программными средствами. Но если в зашифрованной базе данных не используется разграничение доступа на уровне ее пользователей, то любой из них сможет открыть такую базу данных и получить полный доступ ко всем ее объектам. Поэтому шифрование должно применяться вместе с разграничением доступа на уровне пользователей или с применением пароля доступа к базе данных либо в целях экономии памяти при сохранении базы данных на дискете или компакт-диске.

Шифрование базы данных с разграничением доступа к ее объектам на уровне пользователей возможно только для владельца базы данных или члена группы Admins. Для шифрования базы данных Microsoft Access используется команда меню Сервис | Защита | Шифровать/расшифровать.

К достоинствам рассмотренных средств защиты от несанкционированного доступа относится то, что они могут применяться в программах пакета Microsoft Office, работающих под управлением! как открытых, так и защищенных версий операционной системы Windows.